Stadig kan vi lese i nyhetene om at trusselbildet blir mer krevende og alvorlig. Også i det digitale (cyber) domenet. Både globalt og mot Norge og norske virksomheter, er trusselbildet skjerpet. Flere ‘angrep’ utføres, antallet ofre øker og angrepene blir tidvis mer destruktive. Den ene rapporten etter den andre, understreker budskapet. Myndigheter med ansvar og oppgaver innenfor nasjonal sikkerhet og næringslivsaktører med kommersielle interesser, ser ut til å være noenlunde omforent om situasjonsforståelsen.

Men er det slik at cybertrusselbildet øker mot alle norske virksomheter? For å besvare et slikt spørsmål må vi først dukke ned i hva cybertrusselbildet er og hva det består av.

Trusselbildet – mulige fremtidige negative utfall

Begrepet trusselbildet innehar med et høyt abstraksjonsnivå. Det må gjøres konkret og fylles med innhold for at det skal kunne gi oss mennesker mening og verdi. Selv om vi ofte opererer med lav-oppløselige kategorier som trusselbildet mot Norge, vil det være ulike vurderinger av trusler mot de mange ulike norske virksomhetene. Basert på faktorer som hvor i landet virksomheten befinner seg (geografi), hva slags type aktivitet de bedriver og hvilken sektor de befinner seg i, hvor god økonomi selskapet har eller om de opererer i regioner med politisk(e) eller militær(e) konflikter. Trusselbildet mot en spesifikk virksomhet er derfor en vurdering av mulige fremtidige negative utfall, i form av tilsikte (villede) handlinger – utført av motiverte aktører, basert på en rekke relevante indikatorer.

Som de fleste forstår, er vurderinger av fremtidige mulige hendelser ikke noen eksakt vitenskap. Det er et forsøkt på å gi en kunnskapsbasert vurdering av en usikker fremtid, basert på historiske data. Men tross all usikkerheten som ligger i å vurdere fremtidige mulige utfall – så skal metodikken (prosessen), analytikerens kompetanse og tilgang på data fra ulike kilder – føre til at usikkerheten hos analytikeren og beslutningstakeren(e), reduseres. Slik at de mest sannsynlige eller verst tenkelige scenarioene (mht. konsekvenser), kan håndteres. For eksempel gjennom å investere i sikkerhet. For å beskytte verdiene – ved å redusere sårbarhet, altså en del av virksomhetens risikostyring.

Når vi snakker om cybertrusselbildet, så er det nettopp de trussel-scenarioene (altså handlingene) som kan påvirke virksomheten gjennom cyberdomenet, altså bedriftens IT-systemer, som vi har til hensikt å vurdere. Men som vi skal se nærmere på, så er ikke cybertrusselbildet mot alle virksomheter i Norge, identisk. Dette til tross for at vi ofte får høre generelle utsagt som at trusselbildet mot Norge har blitt skjerpet og mer alvorlig – eller at cybertrusselen øker kraftig. Nesten som at det finnes én trussel i cyberdomenet, og at denne er generell og retter seg mot alle. Noen ganger er det kommersielle interesser bak slike utsagn. Altså at et selskap som selger sikkerhetsprodukter forsøker å konstruere et narrativ som tilsier at løsningen for å oppnå sikkerhet er å investere i deres produkter.

Andre ganger kan det være pedagogiske årsaker, som at det kan være utfordrende for myndighetene å differensiere trusselbildet med tilstrekkelig nyanser, samtidig som at man ønsker å få flest mulig i samfunnet til å ta inn over seg mulige fremtidige negative utfall. Slik at de sistnevnte kan øke sin sikkerhet, ved å redusere egen sårbarhet.

På samfunnsnivå vil uansett det faktum at mer og mer sensitiv informasjon, samt flere samfunnsfunksjoner flyttes over til IT-systemer – føre til at de samme systemene potensielt kan ‘angripes’ av trusselaktører via cyberdomenet. Og både antall trusselaktører og ‘angrepene’ blir flere. Påstanden om at cybertrusselbildet er mer alvorlig i dag sammenliknet med tidligere, er derfor riktig. Likevel er det ikke slik at alle cyberaktører, heller ikke de mest avanserte – er ute etter å ramme en hvilken som helst virksomhet. Derfor bør beskrivelser av trusselbildet være nøkterne, nyanserte og presise.

Cybertrusselbildet er unikt for hver enkelt virksomhet

Trusselvurdering(er) og beskrivelse(r) av trusselbildet bør ligge til grunn som beslutningsstøtte for enhver virksomhet som ønsker å ha en risikobasert tilnærming til sikkerhetsarbeidet. Noe som virksomheter etter sikkerhetsloven er lovforpliktet til å ivareta. I Norge er det nemlig hver enkelt virksomhet, privat som offentlig, som står ansvarlig for å sikre seg og sine egne IT-systemer. Det er de nevnte som må vurdere hvorvidt de innehar et forsvarlig sikkerhetsnivå, eller om sikkerhetstiltakene må strammes til. For å oppnå bedre sikkerhet – dersom det ikke er forsvarlig. Men for å vurdere hvorvidt sikkerhetsnivået faktisk er forsvarlig opp imot de relevante trussel-scenarioene – er så presise vurderinger av mulige trusler som kan ramme virksomheten, helt avgjørende.

I praksis betyr dette at det i mange tilfeller ikke vil være tilstrekkelig å legge myndighetenes (Etterretningstjenesten, PST, NSM og politiets) åpne og ugraderte trusselvurderinger til grunn, for å forstå det spesifikke trusselbildet mot egen virksomhet eller sektor. De åpne vurderingene gir ofte en generell beskrivelse av trusselbildet på nasjonalt nivå, men er utilstrekkelige på sektor og virksomhetsnivå, dersom man ønsker en reell trussel- og risikobasert tilnærming til sikkerhetsarbeidet. Enten fordi de åpne trusselvurderingene ikke går tilstrekkelig i detalj om sektoren som virksomheten opererer i, eller mangler detaljer om trusselaktørene som er mest relevante og operasjonsmåtene til de aktuelle trusselaktørene (TTP’er – taktikker, teknikker og prosedyrer). I sikkerhetsarbeid kan det være en utfordring å ikke ha målrettet, presis og spesifikk trusseletterretning. Fordi det kan føre til mindre målrettede sikkerhetstiltak. Tiltak som ikke bidrar til å forhindre eller avdekke trusselaktøren, men som i verstefall kun kompliserer arbeidet for de ansatte. Sikkerhetstiltakene kan til og med bli kontraproduktive – og øke risikoen som virksomheten eksponeres for. For eksempel ved at ansatte tar i bruk «skygge-IT». Altså usikre IT-systemer som benyttes fordi de ordinære IT-systemene er lite brukervennlige.

I cyberdomenet vil det også være spesielt relevant å ha kunnskap om hvilke trusselaktører som er interessert i din virksomhet og TTP’ene de benytter seg av. Nettopp fordi kunnskap om trusselaktørenes operasjonsmåte kan bidra til at operasjonene deres blir avdekket. I overvåkningen av IT-systemene kan det settes opp deteksjonsregler og alarmer som «trigges» dersom spesifikk atferd avdekkes. Dersom man har tilstrekkelig kunnskap om både trusselaktøren(e) og egne IT-systemer, så kan man skreddersy regler som øker sannsynligheten for å oppdage trusselaktøren. Men dette forutsetter at man har kunnskap om trusselaktøren og måten de operer på, noe som underbygger viktigheten av å ha spesifikke og relevante vurderinger av trusselen – og dermed også cybertrusselbildet.

Dersom virksomheten sitter på egne data og indikatorer knyttet til spesifikke trusselaktører, for eksempel IP-adresser, skadevare eller operasjonsmetoder (TTP’er) som kan knyttes tilbake til spesifikke trusselaktører – har man et enda bedre grunnlag for å vurdere hvilke trusselaktører som kan være interessert i å kompromittere virksomheten. Nettopp fordi slike primærdata er konkrete indikatorer som kan gi mindre rom for spekulasjon og tolkning, sammenliknet med mer generelle vurderinger av trusselen.

Trusselbildet mot norsk olje- og gassforsyning etter februar 2022

De fleste som leser denne artikkelen, kan nok slutte seg til påstanden om at trusselbildet i Europa har forverret seg etter at Russland invaderte Ukraina i 2022. Dette til tross for at okkupasjonen av ukrainsk territorium startet allerede i 2014. Ettersom norske myndigheter støtter Ukrainas forsvarskamp og Norge i dag er en av EUs viktigste leverandører av gass, har trusselbildet mot Norge skjerpet seg betydelig siden februar 2022. Verdien av norsk gass for Europa, har økt. Dette var bakgrunnen for at Regjeringen på en pressekonferanse i september 2022, rett etter at North Stream rørledningene ble sprengt, utpekte «transport av gass i rør til Europa», som en grunnleggende nasjonal funksjon (GNF).[1][2] Gass som i dag leveres fra Norge til Europa ved hjelp av flere tusen kilometer med sårbar undersjøisk gass-infrastruktur og rør-ledninger.

Russland har i dagens trusselbilde åpenbare interesser av å sabotere for norske virksomheter som understøtter forsvaret av Ukraina eller gassforsyningen til Europa. Mangelfull tilgang til gass om vinteren betyr høye strømpriser og kalde hjem i flere europeiske land. Kalde hjem og dårlig økonomi betyr lite fornøyde borgere. Lite fornøyde borgere i Europa kan igjen medføre redusert støtte til Ukrainas forsvarskamp. Derfor er sikkerhetsnivået hos norske virksomheter som understøtter leveransen av gass til Europa, avgjørende. Ikke bare mot den fysiske gass-infrastrukturen, men også IT-systemene som understøtter gass-leveransen. Et skreddersydd og målrettet cyberangrep mot IT- eller OT-systemene som understøtter gass-leveransen til Europa, er derfor et mulig scenario i lys av dagens trusselbilde. Nettopp fordi russiske myndigheter har intensjon (vilje) til å utføre sabotasje mot norske virksomheter som direkte eller indirekte understøtter Ukrainas forsvarskamp. Hvorvidt et slikt cyberangrep i fremtiden vil utføres eller ikke – hefter det stor usikkerhet ved. Det hefter også stor usikkerhet ved effekten ved et eventuelt slik angrep, noe som blant annet henger sammen med gass-selskapets egen sikkerhet.

Destruktive effekter mot gass-leveransen fra Norge til Europa kan trolig enklere oppnås ved sabotasje av fysiske rørledninger (f.eks. med bruk av sprengladninger) enn ved bruk av cyberoperasjoner. Dette er en av Russlands lærdommer fra krigføringen i Ukraina. Sistnevnte har forsvart seg godt mot de russiske cyberoperasjonene. Derfor benytter Russland kinetiske våpen mot strøm- og energi-infrastrukturen i Ukraina. Angrepene er enklere å utføre, medfører større skade og det tar lengre tid å gjenopprette normaltilstand sammenlignet med å utføre en cyberoperasjon. I desember 2015 ble Ukrainas strømforsyning utsatt for et målrettet cyberangrep med en destruktiv skadevare omtalt som BlackEnergy. Angrepet førte til at 225,000 husstander mistet strømmen inntil seks timer. Ved hjelp av manuell overstyring gjenopprettet energiselskapene imidlertid strømforsyningen, slik at konsekvensen for innbyggerne var relativt beskjedne.[3][4]

Driftsforstyrrelser mer sannsynlig enn destruktive cyberoperasjoner

I Norge har KraftCERT, som er kraft- og petroleum sektorens IT-responsmiljøet (SRM), skrevet i sin trusselvurdering for 2024 at det på kort sikt er svært lite sannsynlig at vi på kort sikt vil se vellykkede destruktive angrep mot virksomheter som befinner seg i kraft- og petroleumssektoren. Årsaken er at destruktive angrep er svært ressurskrevende å utføre. Driftsforstyrrelser er derimot enklere å oppnå, for eksempel ved at selskapet selv tar ned systemer i forebyggende øyemed – for å være føre-var dersom de mistenker kompromittering. KraftCERT fremhever samtidig at det er meget sannsynlig at statlige og oppdragsstyrte aktører jobber kontinuerlig for å utvikle destruktive angrep.[5]

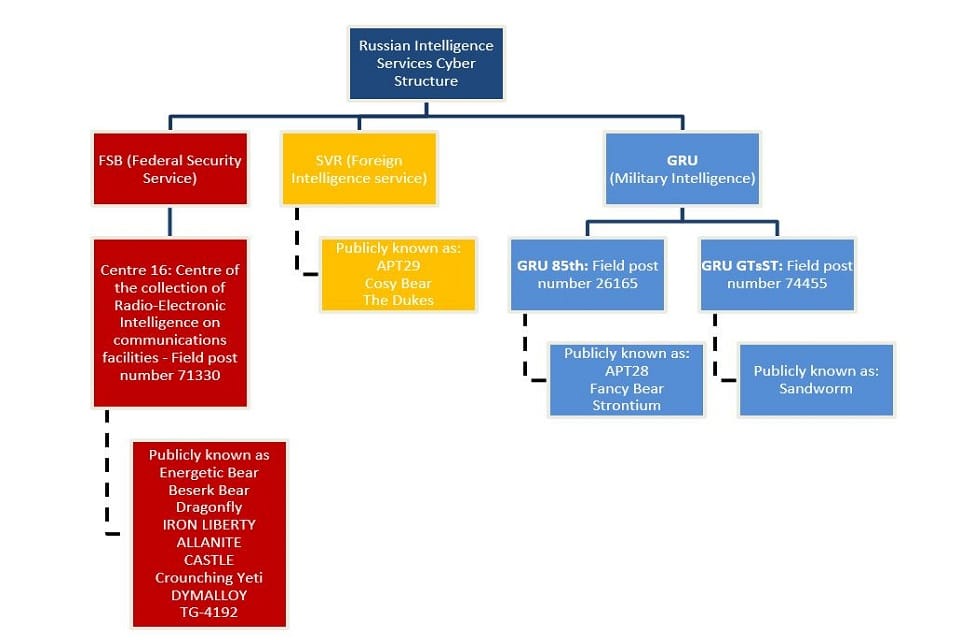

Forsøk på destruktive cyberoperasjoner er noe vi kunne observere russiske cyberaktører utføre betydelig av i Ukraina under den innledende fasen av Russlands fullskala-invasjon i 2022. Spesielt har aktøren Sandworm, som er tilknyttet den russiske militære etterretningstjenesten GRU, vært svært aktiv i Ukraina. Sandworm fortsatte sine destruktive operasjoner i omtrent ett år, før de igjen gikk tilbake til å prioritere spionasje fremfor sabotasje.[6] Sandworms destruktive operasjoner startet imidlertid ikke i 2022, men strekker seg tilbake til Russlands okkupasjon av Øst-Ukraina i 2014. Grupperingen stod bak den tidligere omtalte operasjonen mot den ukrainske strømforsyningen i 2015. I tillegg har Sandworm vært aktive langt utenfor Ukraina. Hacking av den amerikanske presidentvalgkampen i 2016 og det franske valget i 2017, samt forstyrrelse av åpningsseremonien under de olympiske leker i PyeongChang i Sør-Korea i 2018 ved bruk av skadevaren Olympic Destroyer, er blant noen av operasjonene grupperingen står bak.[7][8]

I den forbindelse er det verdt å ta med i vurderingen at 22 virksomheter i den danske energi-infrastrukturen ble kompromittert gjennom et koordinert angrep i mai 2023, som gav angriperne tilgang til industrielle kontrollsystemer. Angrepet ble gjennomført ved at trusselaktøren utnyttet kritiske men kjente sårbarheter i brannmurene til de aktuelle energi-selskapene.[9] Danske SektorCERT som er SRM’en for kritisk infrastruktur i Danmark, oppdaget angrepene og hevdet innledningsvis at operasjonen kunne knyttes til Sandworm. I ettertid har blant annet cybersikkerhetsselskapet Forescout avvist koblingen til Sandworm med begrunnelsen om at IP-adressen(e) som SektorCERT knyttet til Sandworm ifølge Forescout kan knyttes til andre aktører.[10] Dette illustrerer noe av utfordringen knyttet til attribusjon i cyberdomenet. En IP-adresse som først benyttes av én aktør, kan senere benyttes av andre. Selv om operasjonen ikke medførte skade eller andre konsekvenser – blant annet fordi operasjonen ble avdekket av SektorCERT og virksomhetene selv iverksatte forebyggende tiltak, så illustrerer operasjonen i det minste at IT-systemer knyttet til energi-infrastrukturen også har sårbarheter som kan utnyttes. Sårbarheter som kan utnyttes av avanserte trusselaktører som ønsker å utføre sabotasje.

Med utgangspunkt i slike forhold kan vi se nærmere på hvordan Sandworm utfører sine operasjoner, hvilke mål de går etter, hvilken skadevare de benytter seg av etc. Alt dette kan benyttes som grunnlag for 1) å oppdage potensielle operasjoner utført av den spesifikke trusselaktøren (Sandworm) og 2) vurdere trusselen fra Sandworm mot din virksomhet eller sektor. Det kan selvsagt være flere grupperinger enn bare én som kan være interessert i å utføre destruktive cyberoperasjoner mot norske virksomheter i olje- og gass-sektoren. Så for å lage et komplett cybertrusselbilde for virksomheten, må prosessen gjentas for alle potensielle trusselaktører som kan ha intensjon om å ‘angripe’.

Sikkerhetsnivået må være forsvarlig – sett i forhold til trusselbildet

Vi kan på bakgrunn i vurderingene over slå fast at Russland kan ha interesse av å sabotere for leveransen av norsk olje- og gass til Europa. Vi kan også slå fast at Russland har cyberaktører, som Sandworm, som har kapasitet til å utføre destruktive cyberoperasjoner. Vi vet imidlertid at effekten av destruktive cyberoperasjoner er usikker og i noen tilfeller begrenset, slik KraftCERT påpeker og operasjonene mot den ukrainske strømforsyningen, illustrerer. Samtidig er det ingen hemmelighet at trusselaktørene kontinuerlig utvikler sine kapabiliteter, også de destruktive – for at de i fremtiden skal kunne utføre mer skadelige cyberoperasjoner, slik KraftCERT påpeker. En føre-var-tilnærming tilsier derfor at virksomheter som understøtter leveransen av olje- og gass til Europa, bør ta høyde for destruktive scenarioer i sitt sikkerhetsarbeid. For å ivareta et forsvarlig sikkerhetsnivå.

Dette er ikke det samme som å si at en slik cyberoperasjon faktisk vil inntreffe og materialisere seg, for det vet vi ikke – men det er en mulighet med potensielt store konsekvenser og tilhørende høy usikkerhet. Usikkerheten knytter seg først og fremst til om aktøren vil lykkes dersom de forsøker – og til hvilken effekt operasjonen faktisk vil ha. Noe som påvirkes av hvordan virksomheten har sikret sine egne IT- og OT-systemer. Altså systemene som understøtter leveransen av gass til Europa. Operasjonen som ble avdekket av SektorCERT viser at selv om kritisk infrastruktur i Danmark hadde sårbarheter som kunne utnyttes, var de likevel i stand til å oppdage operasjonen og iverksette de nødvendige forebyggende tiltakene – men dette kan vi ikke ta for gitt at vi alltid vil klare.

Det er også verdt å ta i betraktning at kan eksistere andre fremgangsmåter som både er mer effektfulle og enklere å utføre, sammenliknet med å utføre en destruktiv cyberoperasjon. Sabotasje ved utplassering av sprengladninger er ett av disse scenarioene. Det er en operasjon som befinner seg utenfor cybertrusselbildet, men likevel er en del av trusselbildet de aktuelle virksomhetene i olje- og gass-sektoren må forholde seg til. Så om IT-systemene nå er godt sikret mens de tusenvis av kilometer med rørledninger som befinner seg på havbunnen mellom Nordsjøen og Europa ikke innehar et forsvarlig sikkerhetsnivå, er det her trusselaktøren mest sannsynlig vil rette sin oppmerksomhet. Trusselaktøren er først og fremst ute etter en effekt. Hvilket virkemiddel som benyttes for å oppnå effekten er underordnet. Derfor må virksomheten ha et forsvarlig sikkerhetsnivå i alle domener den opererer – enten det er i eller utenfor cyber.

FOTNOTER

[1] Støre, J. (2022, 28. september). Statsministerens innledning under pressekonferanse om gasslekkasjen i Østersjøen. Regjeringen. https://www.regjeringen.no/no/aktuelt/pressekonferanse-om-gasslekkasjen-i-ostersjoen/id2929262/

[2] NSM (2023, 24. august). Oversikt over innmeldte grunnleggende nasjonale funksjoner. https://nsm.no/regelverk-og-hjelp/rad-og-anbefalinger/grunnleggende-nasjonale-funksjoner-gnf/grunnleggende-nasjonale-funksjoner/oversikt-over-innmeldte-grunnleggende-nasjonale-funksjoner/

[3] CISA. (2021, 20. juli). Cyber-Attack Against Ukrainian Critical Infrastructure. https://www.cisa.gov/news-events/ics-alerts/ir-alert-h-16-056-01

[4] Wired. (2016, 3. mars). Inside the Cunning, Unprecedented Hack of Ukraine's Power Grid. https://www.wired.com/2016/03/inside-cunning-unprecedented-hack-ukraines-power-grid/

[5] KraftCERT. (2024). Trusselvurdering 2024. https://www.kraftcert.no/filer/KraftCERT-Trusselvurdering2024.pdf

[6] Mandiant. (2024, 17. april). APT44 – Unearthing Sandworm. https://services.google.com/fh/files/misc/apt44-unearthing-sandworm.pdf

[7] Mandiant. (2024, 17. april). Unearthing APT44: Russia’s Notorious Cyber Sabotage Unit Sandworm. https://cloud.google.com/blog/topics/threat-intelligence/apt44-unearthing-sandworm

[8] Greenberg, A. (2019, 4. desember). We need to hold the Kremlin responsible for its 2018 cyberattack on the Olympics. The Washington Post. https://www.washingtonpost.com/outlook/2019/12/04/we-need-hold-kremlin-responsible-its-cyberattack-olympics/

[9] SektorCERT. (2023). SektorCERT – The attack against Danish critical infrastructure. https://sektorcert.dk/wp-content/uploads/2023/11/SektorCERT-The-attack-against-Danish-critical-infrastructure-TLP-CLEAR.pdf

[10] Forescout. (2024, 11. januar). Clearing the Fog of War A Critical Analysis of Recent Energy Sector Attacks in Denmark and Ukraine. https://www.forescout.com/resources/clearing-the-fog-of-war/

Toppbilde: AI generert